最近,大众集团推出了一款排量 1 升,升功率却能达到 200kW 的发动机。此消息一出,吸引了大批汽车爱好者的关注和揣测。大众很神秘...

牛车改装

帮你完成个性化汽车梦想

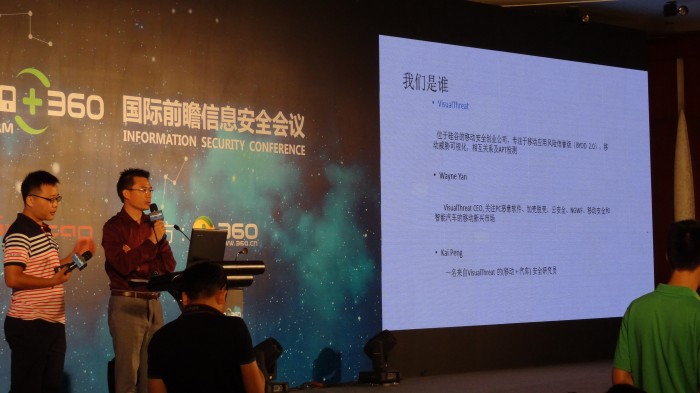

当人们在谈论智能汽车互联网络安全的时候,有一群人已经“黑”进了Tesla。这句话可以很恰当的形容刚刚结束的“2014 SyScan360 国际前瞻信息安全会议”上的一幕——正当来自美国硅谷的创业移动安全公司Visual Threat的CEO Wayne Yan博士和他的搭档在主会场对他们准备好的“基于控制器区域网络CAN的防攻击汽车设计”主题演讲时,另一个不足100平米的分会场中,有二十几个来自不同地区、不同年龄、不同职位、不同身份的“真实的黑客”们,正在通过一次次地递交代码,来攻击那辆停在北京海航万豪酒店门口的两辆引人注目和围观的Tesla Model S P85。

“特斯拉破解比赛”正是360举办这次SyScan网络信息安全大会的重头戏之一。其实360早就对Tesla的安全性虎视眈眈,在几个月前极客公园主办的“奇点大会”上,360总裁周鸿祎就向Elon Musk提出关于Tesla安全性的疑问,Musk当时认为没有人会无聊到“黑”Tesla,如果有那个能力还不如去“黑”金库。但随着Tesla在全球的风靡,这款可以说目前距离“互联网”最近的电动车也备受人们尤其是“黑客们”的关注。那么在参观“黑客们”破解比赛之前,我们也拉来硅谷Visual Threat移动安全公司CEO Wayne Yan博士提前来给我们补补课,不然我们也只能看着门口那辆Tesla:“哦,它被黑了。哇塞!好牛掰啊!”自言自语了。

(位于硅谷的移动安全创业公司VIsual Threat的CEO严博士及其公司的安全研究院Kai Peng,他们关注并研究PC恶意软件、加壳脱壳、云安全、NGWF、移动安全及智能汽车的移动新兴市场)

现在的汽车到底安不安全?威胁在哪?

汽车是一百年前的工业产物,而且现在汽车用的CAN总线也是80年代设计的,这种设计有先天的缺陷。汽车就相当于一台设计比较愚蠢的计算机,CAN总线就相当于电脑的主板,连接了很多控制单元,就相当于很多小的CPU,而先天缺陷就是CAN总线无法判断收到信息的来源可靠性与否,只要格式正确,既可实现其指令动作。而目前移动互联网发展速度之快,一旦手机与汽车连接,之间就会传输很多数据,黑客们可以把手机当做一个载体,侵入到汽车。别说是汽车,就连我们目前用到的很多医疗设备内也都是有CAN总线,所以说不仅仅是汽车行业,就连医疗行业也是具有潜在的网络信息安全威胁。

通过哪些通道可以黑进汽车?

黑进一辆汽车的方式有很多种,就拿传统的燃油车来说,通过连接OBD接口就可以用电脑或硬件设备轻易地写入代码攻击汽车,远程通过车内Wi-Fi或3G、4G网络云通道也可以轻易地控制汽车。黑客们需要用编写“逆向”代码的手段,去试探车厂的协议。而唯一难点就是每个车厂的协议不同,这需要时间和经验去试探漏洞,需要对汽车本身的系统足够地了解。当然,对于破解传统燃油车不同的Tesla来说,黑客们上手的难度就相对较低(这里说的是针对Tesla的操作系统进行攻击,并不是对行驶系统),也就是黑客们可以像破解计算机系统那样发现并破解Tesla的系统漏洞,例如开个车门和车窗,亮个大灯和鸣笛等。

如何防止被入侵?

网络信息安全专家严博士表示,要想防止黑客入侵汽车,首先要堵住车上的几个“入口”。这时候他给我们展示了他做的一款产品叫做CAN-Bus防火墙,在OBD接口和OBD硬件产品之间介入一个“白盒子”,用来识别并阻拦OBD硬件写入汽车的恶意代码。其次要有关于应用程序的“审计机制”,从用户体验和对驾车安全的负面影响对移动端应用进行评估和测试审核,确保移动端应用程序不会对汽车产生恶意攻击和对驾驶的影响。

当你了解过以上关于汽车安全的基础知识后,我们再来谈谈那些在分会场埋头苦干的黑客们吧。就像这次360SyScan会场的Wi-Fi密码一样:“No Hack No Security”。我们不“黑”它,又怎么能给那些懒惰又自大的汽车厂商敲响警钟呢?!(这里的“黑”不是指网络上常说的“抹黑”,而是真正的“黑”,意思是指“真正地系统入侵”)

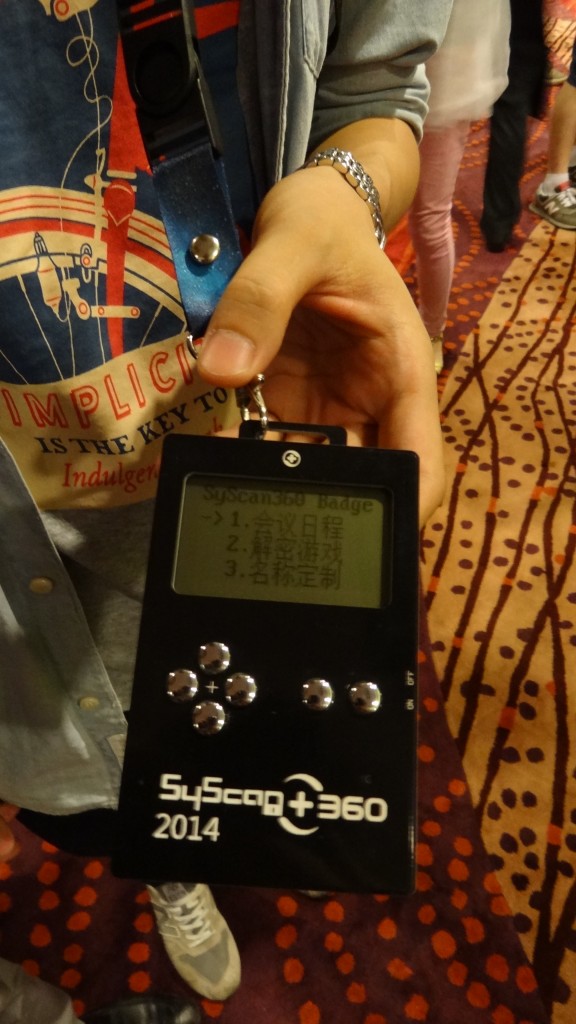

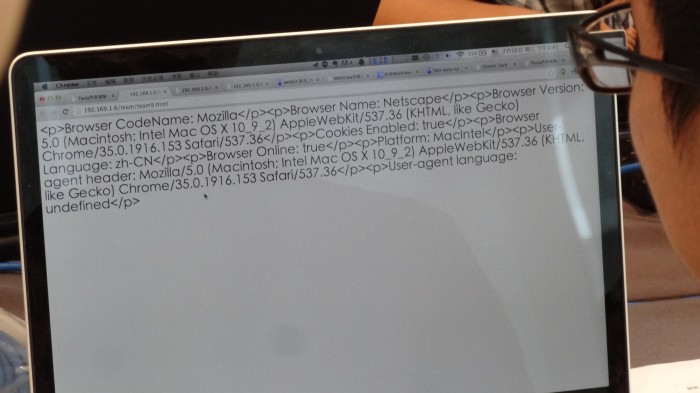

这次360拿出了一万美金,奖励那位可以成功入侵Tesla的参赛选手,此张“英雄帖”召集了包括中科院、浙大高材生等9组二十多位参赛选手。他们对Tesla的破解和攻击分为三个阶段:第一个阶段是通过Tesla还未更新升级的漏洞对Tesla的HTML浏览器页面进行攻击;第二阶段是对Tesla车主手机移动端的App移动应用进行攻击;第三阶段是对Tesla物理层的攻击,例如打开车门、车窗,启动和熄灭车辆等。

比赛开始前主持人公布车型版本号、移动端地址以及漏洞升级页面。第一阶段分为十轮,每轮有10分钟,几个队依次提交攻击代码对Tesla的浏览器进行攻击。有的队反应速度比较慢错过了几轮代码提交机会;还有的队提交的代码太长,直接导致页面崩溃;更有甚者开始对Tesla账号进行恶意攻击,导致Tesla账号被锁。但是没关系,360准备了两台Tesla,还可以接着玩儿。

破坏就是为了重构。

比赛进行了3个小时,有七个队攻破了逆向源代码,并取得100分的加分。到最后,Tesla的车门被成功解锁,但还未有其他行驶机构方面的破解成绩。这些漏洞经过360评审的验证和认证,最终会发给Tesla公司,协助Tesla发现汽车的漏洞,提高安全性。我想这个事件对于Tesla来说是件好事,他们不必为自己的车被破解而坐立不安,因为这个事件不但对他们起到了又一次的宣传作用,从更深层次的角度来看,这些小黑客也帮助了他们寻找汽车的安全漏洞。

再说了,目前为止谁会因为Tesla可被破解就放弃购买了呢?破解这种事情,只会让那些Geek买家更加极客(饥渴)。

我们GeekCar也会在这之后进一步关注智能汽车互联网络信息安全的问题,并进行更深入的报道,敬请期待。

最近,大众集团推出了一款排量 1 升,升功率却能达到 200kW 的发动机。此消息一出,吸引了大批汽车爱好者的关注和揣测。大众很神秘...

专车行业最近相当紧俏,以至于很多人都转行做了专职的司机。而我们的小伙伴 sid 同学也搞起了自己的副业,做起了兼职的 Uber 司机...

最近发布的 Apple Watch 可谓是赚足了人们的眼球,无论大小的软硬件商好像都争着想着跟他发生点「关系」。不管你对 Apple...

周日,身为天津人的 jony 同学坐着易到的北汽新能源专车,忽然接到特斯拉的电话:如果在天津购买特斯拉不需要考虑指标问题,您会选择购...